সুচিপত্র:

- লেখক John Day day@howwhatproduce.com.

- Public 2024-01-30 08:01.

- সর্বশেষ পরিবর্তিত 2025-01-23 14:36.

এই নির্দেশের উদ্দেশ্য হল আপনার রাস্পবেরি পাই থেকে কিভাবে দূরবর্তী ক্লাউড সার্ভারে (এবং বিপরীতভাবে) ব্যাক আপ এবং আপডেট ইত্যাদি করার জন্য স্বয়ংক্রিয়ভাবে এবং সুরক্ষিতভাবে সংযোগ করতে হয় তা দেখানো। এটি করার জন্য, আপনি SSH কী জোড়া ব্যবহার করেন যা পাসওয়ার্ড মনে রাখার প্রয়োজনীয়তা দূর করুন এবং আপনাকে আরও নিরাপদ সংযোগ দিন।

(সতর্কতা - যদি আপনি লিনাক্স অনুমতি কনফিগার করতে সক্ষম না হন তবে এটি করার চেষ্টা করবেন না অন্যথায় আপনি আপনার সিস্টেমগুলিকে হ্যাকারদের আক্রমণের জন্য আরও দুর্বল করে তুলবেন।)

প্রয়োজনীয়তা

1. রাস্পবেরি পাই একটি কমান্ড লাইন ইন্টারফেস (CLI) সহ আপনি পুটিতে দেখতে পাবেন।

2. একটি CLI সহ OVH বা DigitalOcean দ্বারা হোস্ট করা একটি দূরবর্তী ক্লাউড সার্ভারে অ্যাক্সেস।

3. একটি উইন্ডোজ ল্যাপটপ বা পিসি পুটি এবং পুটিজেন ইনস্টল করা।

অনুমান

1. আপনার লিনাক্স কমান্ড সম্পর্কে কিছু জ্ঞান আছে

2. আপনি প্রচলিত ম্যানুয়াল প্রসেস ব্যবহার করে আপনার রিমোট সার্ভার অ্যাক্সেস করতে পারেন, যেমন এফটিপি।

3. আপনি আপনার উইন্ডোজ পিসিতে পুটিজেন প্রি -ইনস্টল করে রাখবেন

ধাপ

সংক্ষেপে, - চিত্র 1 দেখুন

ক) আপনার উইন্ডোজ পিসিতে, পুটিজেন ব্যবহার করে একটি ব্যক্তিগত PPK ফাইল তৈরি করুন

খ) আপনার উইন্ডোজ পিসিতে, PuttyGen ব্যবহার করে একটি পাবলিক PPK ফাইল তৈরি করুন (এটি ধাপে স্বয়ংক্রিয়ভাবে সম্পন্ন হয়)

খ) আপনার উইন্ডোজ পিসিতে, আপনার উইন্ডোজ পিসি থেকে দূরবর্তী ক্লাউড সার্ভারে পাবলিক কী অনুলিপি করুন

d) আপনার উইন্ডোজ পিসিতে, ব্যক্তিগত PPK ফাইলটি PuttyGen ব্যবহার করে একটি OpenSSH কীতে রূপান্তর করুন

e) আপনার উইন্ডোজ পিসি থেকে রাস্পবেরি পাইতে OpenSSH কী অনুলিপি করুন

চ) রাস্পবেরি পাই থেকে আপনার দূরবর্তী সার্ভারে অ্যাক্সেস এবং ফাইল স্থানান্তর পরীক্ষা করুন

ধাপ 1: A) একটি ব্যক্তিগত PPK ফাইল তৈরি করুন, B) একটি সর্বজনীন কী তৈরি করুন এবং C) এটি দূরবর্তী সার্ভারে অনুলিপি করুন

একটি ব্যক্তিগত PPK ফাইল তৈরি করতে, আপনার উইন্ডোজ পিসিতে PuttyGen খুলুন। আপনি উইন্ডোজ টাস্কবারে পুটি আইকনে ডান ক্লিক করে পুটিজেন অ্যাক্সেস করতে পারেন। পুটিজেন মেনু থেকে, কী নির্বাচন করুন তারপর একটি কী জোড়া তৈরি করুন, বিকল্প SSH2 -RSA কী নির্বাচন করুন। যখন আপনি ব্যক্তিগত কী তৈরি করবেন তখন আপনাকে একটি পাসফ্রেজ সেট করতে বলা হবে, এবং যদি আপনি একটি পাসফ্রেজ সেট করেন, তাহলে ভবিষ্যতের ক্রিয়াকলাপের সময় আপনাকে এটির জন্য জিজ্ঞাসা করা হবে। আপনি তারপর চিত্র 2 এ দেখানো উইন্ডো প্যানেলে পাবলিক কী দেখতে পাবেন।

এরপরে, আসুন পাবলিক কীটি দূরবর্তী ক্লাউড সার্ভারে স্থানান্তর করি। পুটি ব্যবহার করে দূরবর্তী ক্লাউড সার্ভারে একটি পুটি সেশন খুলুন। ধরা যাক আপনি রিমোট ইউজার 1 হিসাবে লগ ইন করেছেন তারপর রিমোট ক্লাউড সার্ভার সিএলআই -তে নিম্নলিখিতগুলি করুন

cd /home /remoteuser1 (যদি ইতিমধ্যে না থাকে) mkdir.ssh

nano.ssh/Author_keys (আপনি একটি খালি স্ক্রিন দেখতে পাবেন - চিত্র 2 এ দেখানো পাবলিক কী পেস্ট করুন তারপর এই ফাইলটি সংরক্ষণ করুন এবং বন্ধ করুন)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

ধাপ 2: D) ব্যক্তিগত PPK ফাইলকে OpenSSH কী এ রূপান্তর করুন এবং E) রাস্পবেরি পাই তে কপি করুন

প্রাইভেট কীটি ওপেনএসএসএইচ -এ রূপান্তর করতে, পুটিজেন খুলুন এবং তারপরে আপনার তৈরি করা ব্যক্তিগত কীটি খুলুন - মেনুতে রূপান্তর বিকল্পে যান তারপর এক্সপোর্ট ওপেনএসএইচ কী নির্বাচন করুন - দয়া করে নিশ্চিত করুন যে আপনার তৈরি করা ফাইলটিতে ফাইল টাইপ আছে। এটি কোথাও নিরাপদভাবে সংরক্ষণ করুন তারপর আপনার রাস্পবেরি পাইতে লগ ইন করার জন্য একটি পুটি সেশন খুলুন। আপনি যে ব্যবহারকারীর অ্যাকাউন্টটি রাস্পবেরি পাইতে লগ ইন করতে ব্যবহার করেছেন তার রাস্পবেরি পাইতে হোম ডিরেক্টরিতে কী ফাইলটি অনুলিপি করুন। বলুন কীটিকে pitobot.key বলা হয় তারপর এই পদক্ষেপগুলি অনুসরণ করুন:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

এখন আপনি আপনার ইনস্টলেশন সফল কিনা তা পরীক্ষা করার জন্য প্রস্তুত - আবার, এটি পাই থেকে করা হয়। মনে রাখবেন, রিমোট ইউজার 1 হল রিমোট ক্লাউড সার্ভারে একাউন্ট যার হোম ডিরেক্টরিতে আপনি পাবলিক কী সেভ করেছেন এবং আইপ্যাড্রেস হল রিমোট ক্লাউড সার্ভারের আইপ্যাড্রেস।

প্রথমে রাস্পবেরি পাই থেকে, আসুন পুটি ব্যবহার করে দূরবর্তী ক্লাউড সার্ভারে লগ ইন করি। রাস্পবেরি পিআই সিএলআই -তে নিম্নলিখিত কমান্ডগুলি টাইপ করুন। (যদি আপনি একটি ব্যক্তিগত কী তৈরি করার সময় একটি পাসফ্রেজ সেট করে থাকেন, তাহলে আপনাকে এখনই এটির জন্য বলা হবে।)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

এটি আপনাকে রিমোট ইউজার 1 এর হোম ডিরেক্টরিতে রিমোট ক্লাউড সার্ভারের CLI তে লগইন করবে। 'প্রস্থান' টাইপ করে; আপনি আপনার রাস্পবেরি পাই এর CLI তে ফিরে আসবেন।

পরবর্তী, দূরবর্তী ক্লাউড সার্ভার থেকে রাস্পবেরি পাইতে ফাইল স্থানান্তর করার চেষ্টা করুন। নিম্নলিখিত কমান্ডগুলি ব্যবহার করুন: (আবার, যদি আপনি একটি ব্যক্তিগত কী তৈরি করার সময় একটি পাসফ্রেজ সেট করে থাকেন, তাহলে আপনাকে এখনই এটি জিজ্ঞাসা করা হবে।)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

এটি দূরবর্তী সার্ভারে/var/www/html/ফোল্ডার থেকে আপনার রাস্পবেরি পাই/home/pi/ফোল্ডারে সমস্ত ফাইল স্থানান্তর করবে। (কোলন খুবই গুরুত্বপূর্ণ) আপনি অবশ্যই কমান্ডের ক্রম পরিবর্তন করতে পারেন এবং Pi থেকে দূরবর্তী সার্ভারে ফাইল স্থানান্তর করতে পারেন।

ধাপ 3: নিরাপত্তা বিবেচনা

যখন এসএসএইচ কী পেয়ার পদ্ধতির নিরাপত্তা উন্নত হয়, নিম্নলিখিতগুলি বিবেচনা করুন:

1. এসএসএইচ কী জোড়া সক্রিয় করার সাথে সাথে, ব্যবহারকারীদের সরাসরি রিমোট সার্ভারে লগ ইন করার ক্ষমতা অপসারণের বিষয়টি বিবেচনা করা উচিত (একই কী পেয়ার ব্যবহার করে আপনি উইন্ডোজের পুটি কী কী ব্যবহার করে আপনার সার্ভারও অ্যাক্সেস করতে পারেন, এবং আপনি নিষ্ক্রিয় করার কথাও ভাবতে পারেন আপনার Pi তেও লগ ইন করুন)। আপনি যদি এটি করতে বেছে নেন এবং বিগ ব্যাং পদ্ধতি না গ্রহণ করেন তবে সাবধান থাকুন। এটি করার জন্য, আপনাকে ssh কনফিগারেশন ফাইলে কয়েকটি কনফিগারেশন নিষ্ক্রিয় করতে হবে। এই কাজ করতে খুব সাবধান। কমান্ডগুলো হলো

nano/etc/ssh/sshd_config

এবং ফাইলের মধ্যে নিম্নলিখিত পরিবর্তনগুলি করুন

পাসওয়ার্ড প্রমাণীকরণ নং

প্যাম নং ব্যবহার করুন

সংরক্ষণ করুন, প্রস্থান করুন তারপর systemctl restart ssh দ্বারা SSH পুনরায় চালু করুন (এটি ডেবিয়ানের জন্য। এটি বিভিন্ন লিনাক্স ডিস্ট্রোতে ভিন্ন হতে পারে)

2) আপনার সমস্ত চাবি নিরাপদ রাখুন অন্যথায় আপনার ডেটা লঙ্ঘনের ঝুঁকি বা আপনার সার্ভারে অ্যাক্সেস না থাকার ঝুঁকি। আমি তাদের একটি নিরাপদ ভল্টে রাখার পরামর্শ দিচ্ছি যেমন bitwarden.com, এবং আপনার অ্যাক্সেস নিয়ন্ত্রণ নীতির মাধ্যমে এটিতে অ্যাক্সেস সীমাবদ্ধ করুন।

3) একটি পাসফ্রেজ ব্যবহার সুরক্ষার উন্নতি করে কিন্তু এটি ক্রোন জব ইত্যাদি অটোমেশনকে আরও কঠিন করে তুলতে পারে। এই এবং অন্যান্য বৈশিষ্ট্যগুলি ব্যবহারের সিদ্ধান্তটি ঝুঁকি মূল্যায়নের দ্বারা নির্ধারিত হওয়া উচিত, উদাহরণস্বরূপ, যদি আপনি ব্যক্তিগত তথ্য প্রক্রিয়াকরণ করেন তবে আপনার বৃহত্তর / আনুপাতিক নিয়ন্ত্রণ প্রয়োজন।

প্রস্তাবিত:

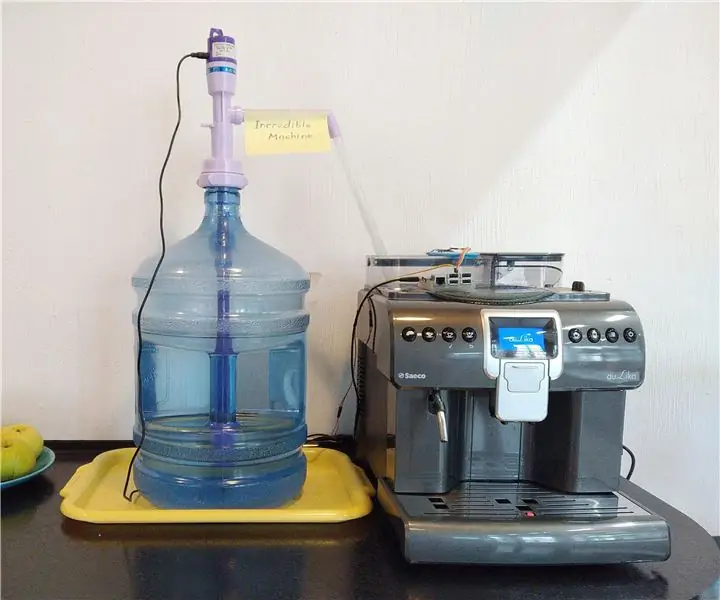

রাস্পবেরি পাই এবং HC-SR04 অতিস্বনক সেন্সর এবং ক্লাউড 4 আরপিআই দ্বারা নিয়ন্ত্রিত স্মার্ট কফি মেশিন পাম্প: 6 টি ধাপ

রাস্পবেরি পাই এবং এইচসি-এসআর 04 আল্ট্রাসোনিক সেন্সর এবং ক্লাউড 4 আরপিআই দ্বারা নিয়ন্ত্রিত স্মার্ট কফি মেশিন পাম্প: তত্ত্বগতভাবে, প্রতিবার যখন আপনি আপনার সকালের কাপের জন্য কফি মেশিনে যান, তখন কেবলমাত্র এক-বিশ-বিশ সুযোগ আপনাকে জল পূরণ করতে হবে। ট্যাংক অনুশীলনে, যাইহোক, মনে হচ্ছে যে মেশিনটি একরকম আপনার কাছে এই কাজটি সর্বদা রাখার উপায় খুঁজে পায়। দ্য

RAID ব্যাকআপ সহ নতুন রাস্পবেরি পাই 4 ইউএসবি 3.0 ব্যক্তিগত ক্লাউড: 10 টি ধাপ

RAID ব্যাকআপ সহ নতুন রাস্পবেরি পাই 4 ইউএসবি 3.0 ব্যক্তিগত ক্লাউড: হ্যালো এবং স্বাগতম। আজ আমরা আপনার নিজের ক্লাউড সফটওয়্যার সিস্টেমটি কীভাবে তৈরি করব তা দেখব যা আপনাকে আপনার ব্যক্তিগত তথ্যগুলি এমন ক্লাউডে সঞ্চয় করার অনুমতি দেবে যা আপনি নিয়ন্ত্রণ এবং রক্ষণাবেক্ষণ করেন। এই মেঘটি একটি RAID 1 আয়নাও নিযুক্ত করবে যাতে আপনি

HDMI ছাড়া রাস্পবেরি পাই 3 বি তে রাস্পবিয়ান ইনস্টল করা - রাস্পবেরি পাই 3B দিয়ে শুরু করা - আপনার রাস্পবেরি পাই 3: 6 ধাপ সেট আপ করা হচ্ছে

HDMI ছাড়া রাস্পবেরি পাই 3 বি তে রাস্পবিয়ান ইনস্টল করা | রাস্পবেরি পাই 3B দিয়ে শুরু করা | আপনার রাস্পবেরি পাই 3 সেট আপ করা: আপনারা কেউ কেউ জানেন যে রাস্পবেরি পাই কম্পিউটারগুলি বেশ দুর্দান্ত এবং আপনি কেবলমাত্র একটি ছোট বোর্ডে পুরো কম্পিউটারটি পেতে পারেন। 1.2 GHz এ ঘড়ি। এটি পাই 3 কে মোটামুটি 50 রাখে

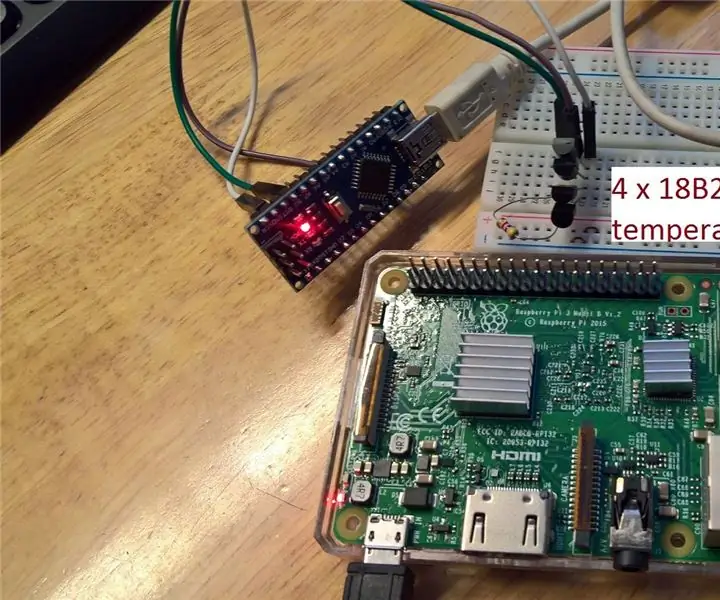

Arduino থেকে ডেটা লগ করার জন্য স্ক্র্যাচ থেকে একটি রাস্পবেরি পাই সেট আপ করুন: 5 টি ধাপ

Arduino থেকে ডাটা লগ করার জন্য স্ক্র্যাচ থেকে একটি রাস্পবেরি পাই সেট আপ করুন: এই টিউটোরিয়ালটি তাদের জন্য যারা নতুন হার্ডওয়্যার, বা সফ্টওয়্যার ইনস্টল করার অভিজ্ঞতা নেই, পাইথন বা লিনাক্সকে ছেড়ে দিন। ধরুন আপনি এসডি সহ রাস্পবেরি পাই (RPi) অর্ডার করেছেন কার্ড (কমপক্ষে 8GB, আমি 16GB ব্যবহার করেছি, টাইপ I) এবং পাওয়ার সাপ্লাই (5V, কমপক্ষে 2

আপনার ল্যাপটপে ডেটা সুরক্ষিত এবং সুরক্ষিত করুন: 6 টি ধাপ

আপনার ল্যাপটপে ডেটা সুরক্ষিত এবং সুরক্ষিত করুন: একটি ল্যাপটপ হারানো বাজে; গুরুত্বপূর্ণ ডেটা এবং পাসওয়ার্ড হারানো আরও খারাপ। আমার ডেটা সুরক্ষার জন্য আমি যা করি তা এখানে